분류없음 2017/04/13 14:22

Source : http://goroutines.com/10m

이 글에는 트랙백을 보낼 수 없습니다

https://www.danrodney.com/mac/

$ yum install git

$ sudo git clone https://github.com/letsencrypt/letsencrypt /opt/letsencrypt $ cd /opt/letsencrypt

$ mkdir -p /etc/letsencrypt/configs/

# $ vim /etc/etc/letsencrypt/configs/foo.com.conf domains = foo.com rsa-key-size = 4096 server = https://acme-v01.api.letsencrypt.org/directory email = nobody@nowhere.com authenticator = webroot webroot-path = <web document root directory>

$ sudo ./letsencrypt-auto

$ echo | openssl s_client -alpn h2 -connect yourserver.example.com:443 | grep ALPN

# 지원하는 경우 ALPN protocol: h2

# 미 지원 하는 경우 No ALPN negotiated

$ wget https://www.openssl.org/source/openssl-1.0.2h.tar.gz -O /opt/openssl/openssl-1.0.2h.tar.gz $ tar zxf /opt/openssl/openssl-1.0.2h.tar.gz -C /opt/openssl

server {

listen 80;

server_name foo.com;

location / {

return 301 https://$host$request_uri;

}

}

server {

listen 443 ssl http2;

server_name foo.com;

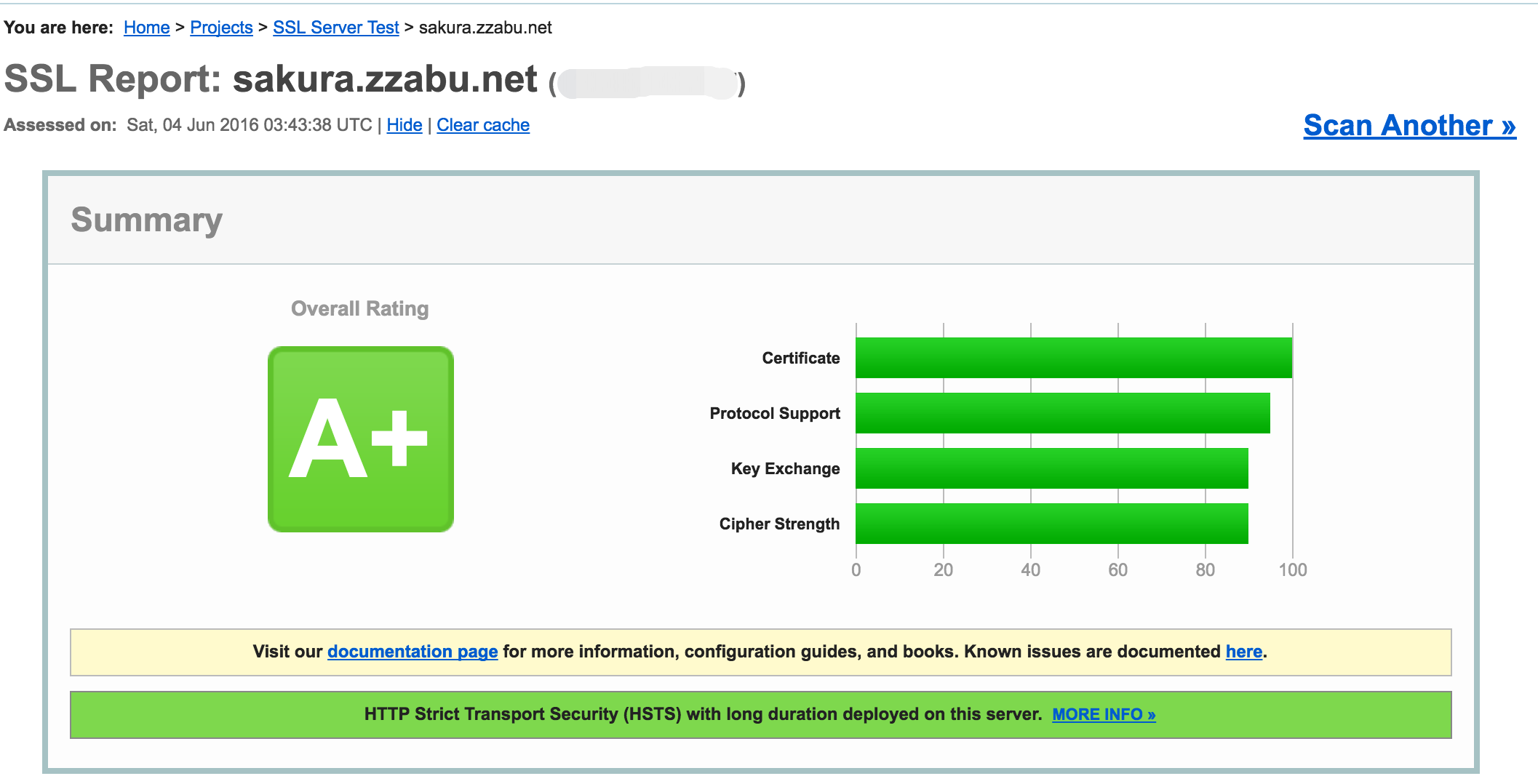

ssl_stapling on;

ssl_stapling_verify on;

ssl_certificate /etc/letsencrypt/live/foo.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/foo.com/privkey.pem;

ssl_dhparam /etc/nginx/ssl/dhparams.pem;

resolver localhost;

resolver_timeout 5s;

ssl_session_cache shared:SSL:32m;

ssl_buffer_size 8k;

ssl_session_timeout 15m;

add_header Strict-Transport-Security "max-age=63072000; includeSubdomains; preload";

add_header X-Frame-Options DENY;

add_header X-Content-Type-Options nosniff;

ssl_prefer_server_ciphers on;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_ciphers 'ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:DHE-DSS-AES128-GCM-SHA256:kEDH+AESGCM:ECDHE-RSA-AES128-SHA256:ECDHE-ECDSA-AES128-SHA256:ECDHE-RSA-AES128-SHA:ECDHE-ECDSA-AES128-SHA:ECDHE-RSA-AES256-SHA384:ECDHE-ECDSA-AES256-SHA384:ECDHE-RSA-AES256-SHA:ECDHE-ECDSA-AES256-SHA:DHE-RSA-AES128-SHA256:DHE-RSA-AES128-SHA:DHE-DSS-AES128-SHA256:DHE-RSA-AES256-SHA256:DHE-DSS-AES256-SHA:DHE-RSA-AES256-SHA:ECDHE-RSA-DES-CBC3-SHA:ECDHE-ECDSA-DES-CBC3-SHA:AES128-GCM-SHA256:AES256-GCM-SHA384:AES128-SHA256:AES256-SHA256:AES128-SHA:AES256-SHA:AES:CAMELLIA:DES-CBC3-SHA:!aNULL:!eNULL:!EXPORT:!DES:!RC4:!MD5:!PSK:!aECDH:!EDH-DSS-DES-CBC3-SHA:!EDH-RSA-DES-CBC3-SHA:!KRB5-DES-CBC3-SHA';

..

}

$ service nginx configtest $ service nginx reload

0